| Weboberfläche der STARFACE | Menüpunkt "Admin" | Menüpunkt "Erweiterte Einstellungen" | Reiter "OAuth-LoginExterner IdP" |

|---|

| | |  Image Removed Image Removed Image Added Image Added |

In diesem Reiter kann der Zugriff für alle Benutzer mit Administrationsrechten auf der STARFACE auf die Authentifizierung via OAuth umgestellt werden. Eine allgemeine Erklärung zum Aufbau und der Funktionsweise des Protokolls OAuth findet sich auf Wikipedia.für den Zugriff von Benutzern und/oder Administrationen auf die STARFACE die OAuth Authentifizierung bei einem externen Identity Provider (IdP) konfiguriert werden. Als Administrator gilt ein Benutzer, sobald ihm mindestens ein Recht aus der Kategorie "Administration" zugewiesen worden ist (siehe Rechte eines Benutzer konfigurieren). | Hinweis |

|---|

| Hinweis: Die Ausnahme davon ist das Recht "E-Mail-Benachrichtigungen", da dieses Recht nicht den Harken bei der Kategorie "Administration" setzt. |

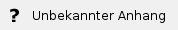

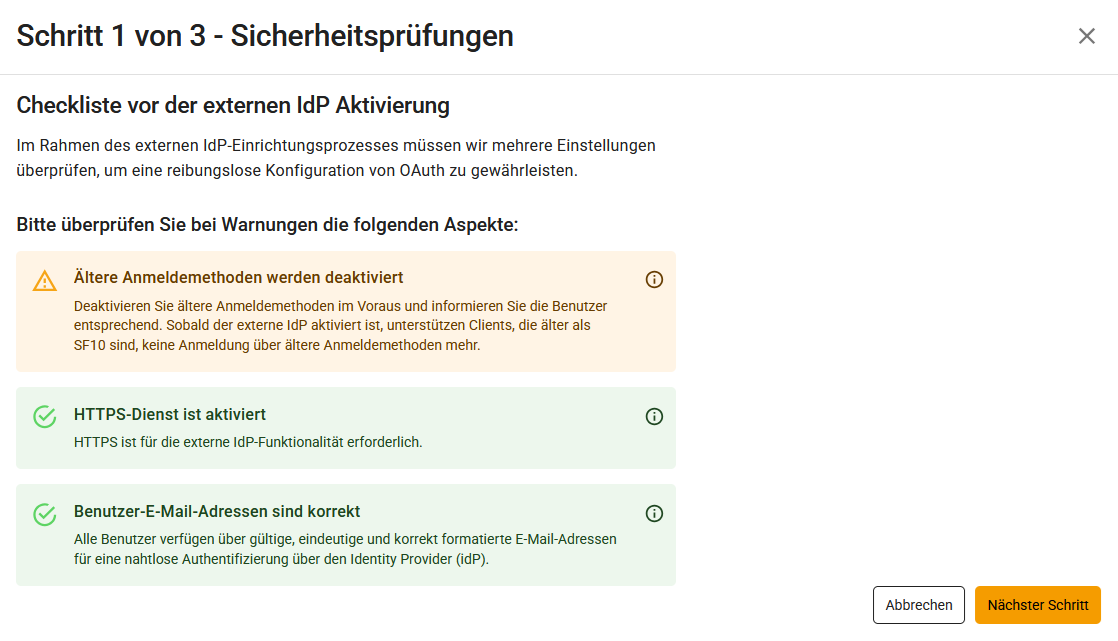

Ist der Zugriff bei einem externen IdP für die Benutzer und/oder Administratoren konfiguriert, können sich die Benutzer und/oder Administratoren nur noch Nachdem der Zugriff via OAuth für die Administratoren konfiguriert worden ist, können sich nur noch die Administratoren mit den Zugangsdaten anmelden, die beim OAuth-Provider externen IdP hinterlegt sind. Diese Funktionalität steht für Benutzer ohne Administrationsrechte nicht zur Verfügung. Es muss mindestens immer noch ein Administratorenzugang als Ausnahme konfiguriert sein, der sich alternativ mit den Zugangsdaten anmelden kann die auf der STARFACE hinterlegt sind (siehe "Ausnahmeregel"). Externer IdP für BenutzerIm ersten Schritt werden automatisch die folgenden Prüfungen vorgenommen: Die Prüfung der verschiedenen Punkte erfolgt in Echtzeit und beanstandete Punkte werden gelb markiert. Sind alle Prüfungen erfolgreich kann zum nächsten Schritt der Konfiguration übergangen werden.  Image Added Image Added

| Hinweis |

|---|

Hinweis: Es ist zu beachten, dass die E-Mail-Adresse für den jeweiligen Benutzer und/oder Administrator auf der STARFACE und beim OAuth-Provider IdP absolut gleich und eindeutig sein muss. |

Im oberen Bereich des Reiters müssen die folgenden Einstellungen vorgenommen werden:  Image Removed Image Removed

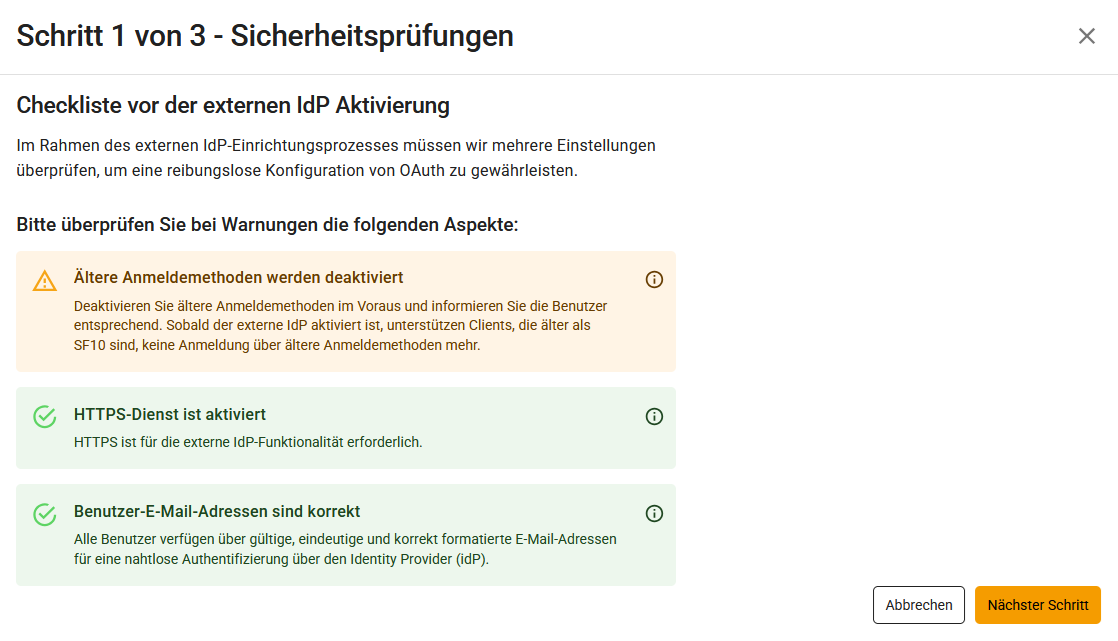

zweiten Schritt muss der genutzte externe IdP ausgewählt werden. Es stehen die folgenden OAuth-Provider IdP zur Verfügung: - Microsft Azure AD

- Google Identity

- Anderer

| Hinweis |

|---|

Hinweis: Wird als OAuth-Provider "Anderer" ausgewählt, muss ein Name für den Provider eingetragen werden. |

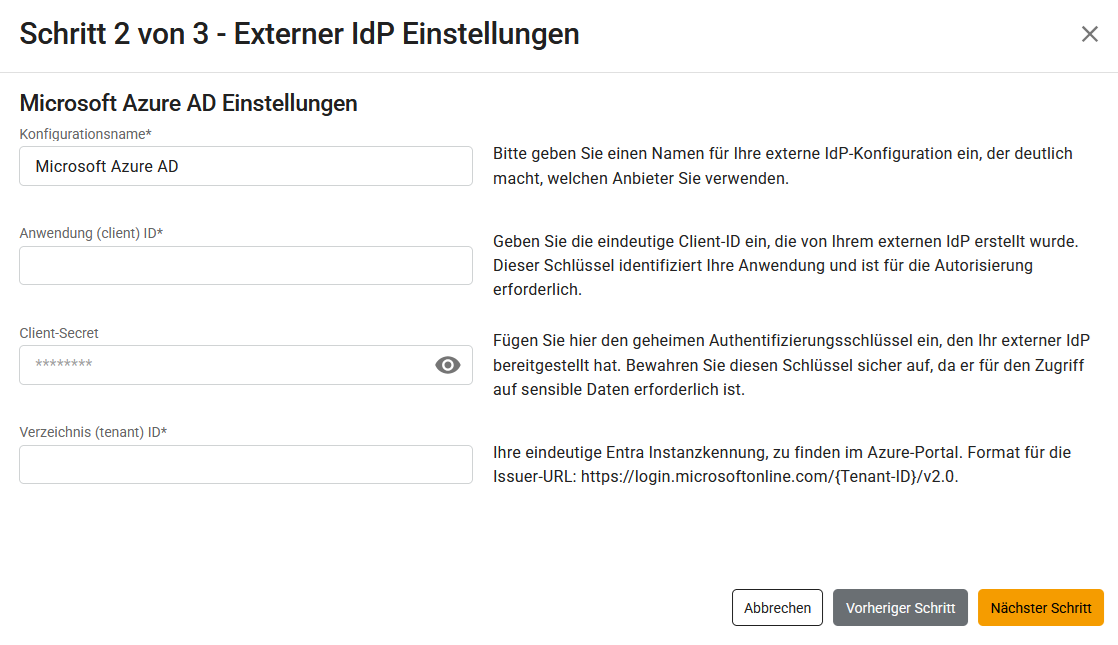

Die folgenden Eingabefelder müssen mit den Daten des OAuth-Providers befüllt werden.  Image Added Image Added

Wurde bereits ein externer IdP für den Zugriff auf die STARFACE für die Administratoren eingerichtet, können über die gleichnamige Schaltfläche die konfigurierten Einstellungen übernommen werden. Im dritten Schritt wird die eigentliche Konfiguration vorgenommen: | Feldname | Beschreibung |

|---|

| OAuth-Konfigurationsname | In diesem Eingabefeld muss ein eindeutiger Name für die Konfiguration vergeben werden. | | Client |

| Feldname | Beschreibung |

|---|

Client-| ID | In diesem Eingabefeld wird die eindeutige Kennung eingetragen, die eine Verbindung zum |

OAuth-Server herstellt| externen IdP herstellt und von diesem zur Verfügung gestellt wird. | | Client |

Geheimnisin muss | kann optional das Client-Geheimnis eingetragen werden. Dieser Schlüssel stellt die Authentizität der STARFACE gegenüber dem |

OAuth-Server Aussteller | Verzeichnis (tenant) ID* oder Issuer URL | In diesem Eingabefeld muss die |

Aussteller-URL des OAuth Servers eingetragen werden. Weitere Informationen bezüglich der Microsoft Anmeldedaten finden sich unter dem folgenden Link: Link zu Microsoft Weitere Informationen bezüglich der Google Anmeldedaten sich unter dem folgenden Link: Link zu Google | Adresse des externen IdPs eingetragen werden, der den Token-Aussteller eindeutig definiert (z.B. https://accounts.google.com oder https://login.microsoftonline.com/{Tenant-ID}/v2.0). |

Image Added Image Added

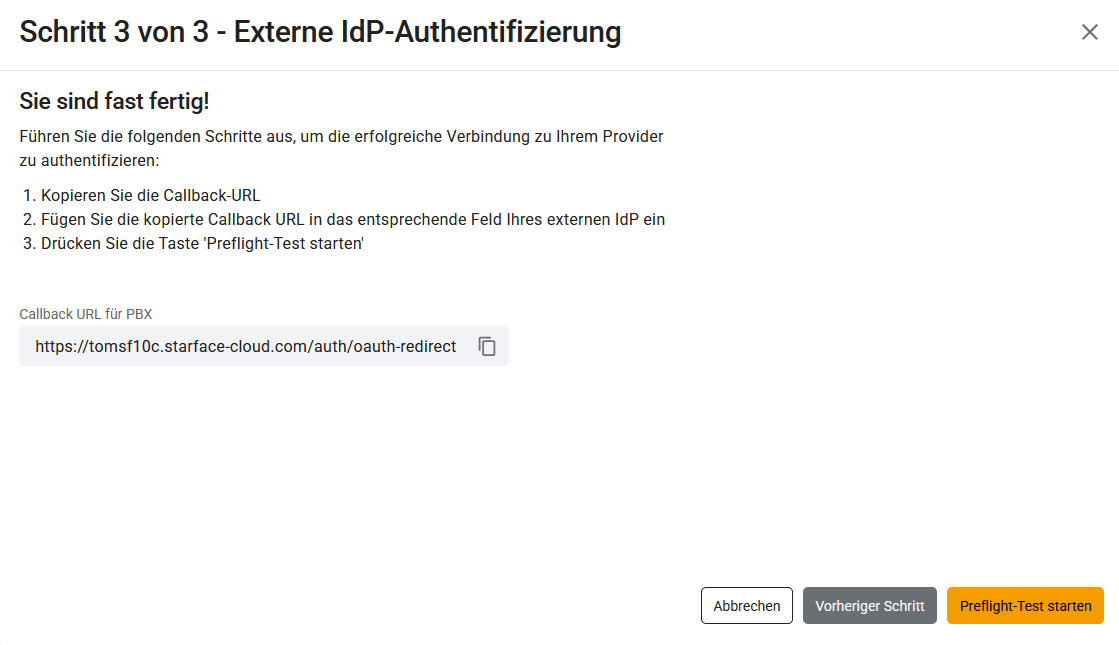

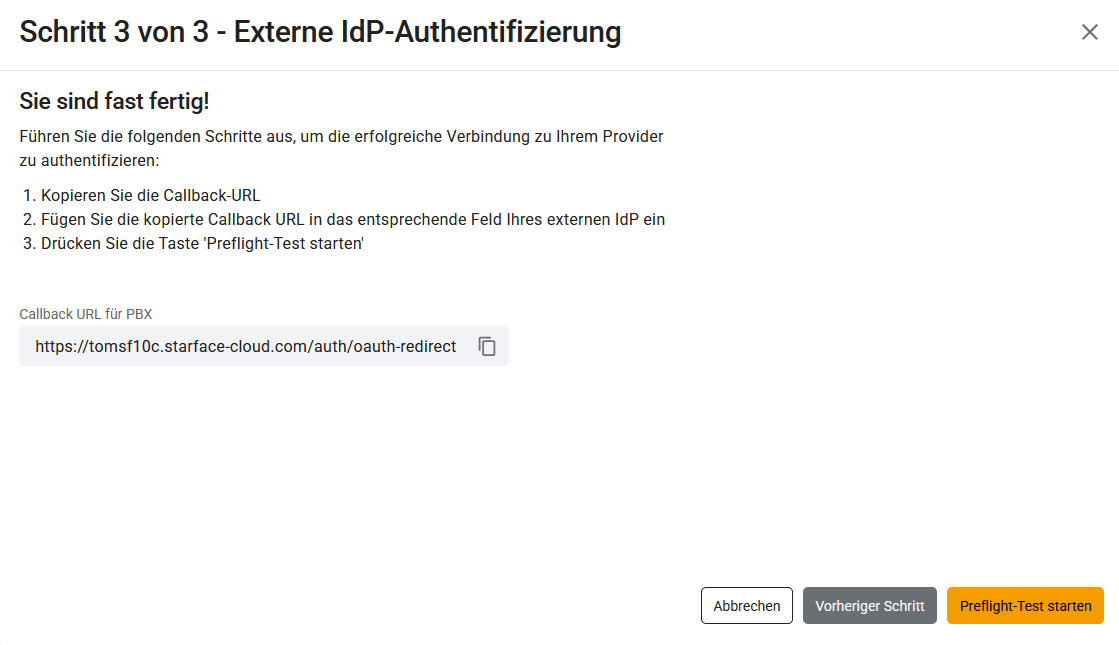

Im vierten Schritt wird die "Callback URL für PBX" angezeigt. Dieses Feld dient ausschließlich Das Feld "PBX-Callback-URL" unter der Überschrift "Authentifizierung" enthält bereits die entsprechenden URL und kann nicht geändert werden. Dieses Feld dient dazu, die Callback-URL für die Eintragung beim OAuth Provider externen IdP kopieren zu können. Die "PBX-Callback-URL" kann nicht verändert werden.  Image Added Image Added

Via der Schaltfläche "PreFlightCheck Preflight-Test starten" kann die gesamte Konfiguration einmal vollständig getestet werden. Nur wenn der Test erfolgreich verläuft, kann die Konfiguration übernommen werden. Externer IdP für AdministratorenIm ersten Schritt werden automatisch die folgenden Prüfungen vorgenommen: Die Prüfung der verschiedenen Punkte erfolgt in Echtzeit und beanstandete Punkte werden gelb markiert. Sind alle Prüfungen erfolgreich kann zum nächsten Schritt der Konfiguration übergangen werden.  Image Added Image Added

| Hinweis |

|---|

Hinweis: Es ist zu beachten, dass die E-Mail-Adresse für den jeweiligen Benutzer und/oder Administrator auf der STARFACE und beim IdP absolut gleich und eindeutig sein muss. |

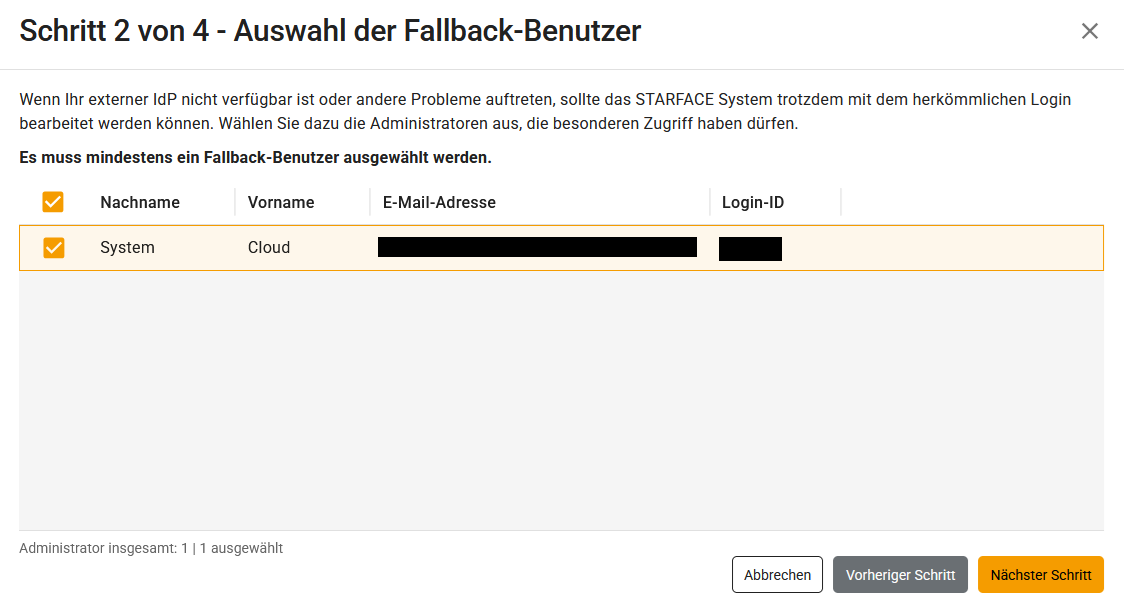

Im zweiten Schritt muss mindestens ein Administrator ausgewählt Unter der Überschrift "Ausnahmeregel" muss nach dem erfolgreichen PreFlightCheck mindestens ein Administrator angegeben werden, der sich auch weiterhin mit den Zugangsdaten die auf der STARFACE hinterlegt sind anmelden kann, wenn z.B. der OAuth-Provider externe IdP nicht zur Verfügung steht. Es können auch mehrere Administratoren hinterlegt werden, wobei die hier hinterlegte Administratoren immer beide Zugangsarten angezeigt bekommen bei der Anmeldung im Administrationsbereich. Es muss beachtet werden, das diese Fallback-Benutzer sich nicht mit ihren lokalen Zugangsdaten an den beiden STARFACE Desktop Apps anmelden können.  Image Added Image Added

Im dritten Schritt muss der genutzte externe IdP ausgewählt werden. | Hinweis |

|---|

Hinweis: Eine automatische Prüfung stellt sicher, dass der letzte hier konfigurierte Administratorbenutzer nicht gelöscht werden kann, bevor an dieser Stelle ein weiterer Administrator hinzugefügt worden ist.Es stehen die folgenden IdP zur Verfügung: - Microsoft Azure AD

- Google Identity

- Anderer

Image Added Image Added

Wurde bereits ein externer IdP für den Zugriff auf die STARFACE für die Benutzer eingerichtet, können über die gleichnamige Schaltfläche die konfigurierten Einstellungen übernommen werden. Im vierten Schritt wird die eigentliche Konfiguration vorgenommen: | Feldname | Beschreibung |

|---|

| OAuth-Konfigurationsname | In diesem Eingabefeld muss ein eindeutiger Name für die Konfiguration vergeben werden. | | Client ID | In diesem Eingabefeld wird die eindeutige Kennung eingetragen, die eine Verbindung zum externen IdP herstellt und von diesem zur Verfügung gestellt wird. | | Client-Secret | In diesem Eingabefeld muss das Client-Geheimnis eingetragen werden. Dieser Schlüssel stellt die Authentizität der STARFACE gegenüber dem externen IdP sicher. | | Verzeichnis (tenant) ID* oder Issuer URL | In diesem Eingabefeld muss die Adresse des externen IdPs eingetragen werden, der den Token-Aussteller eindeutig definiert (z.B. https://accounts.google.com oder https://login.microsoftonline.com/{Tenant-ID}/v2.0). |

Image Added Image Added

Im fünften Schritt wird die "PBX-Callback-URL" angezeigt. Dieses Feld dient ausschließlich dazu, die Callback-URL für die Eintragung beim externen IdP kopieren zu können. Die "PBX-Callback-URL" kann nicht verändert werden.  Image Added Image Added

Via der Schaltfläche "Preflight-Test starten" kann die gesamte Konfiguration einmal vollständig getestet werden. Nur wenn der Test erfolgreich verläuft, kann die Konfiguration übernommen werden. Weitere Informationen bezüglich der Microsoft Anmeldedaten finden sich unter dem folgenden Link: Link zu Microsoft Weitere Informationen bezüglich der Google Anmeldedaten sich unter dem folgenden Link: Link zu Google |